IT-Sicherheit

Von Cyber Security zur Cyber Resilience

FINANZDIENSTLEISTER RICHTEN FOKUS KÜNFTIG AUF DIE FRÜHZEITIGE IDENTIFIKATION VON CYBER-RISIKEN

Videoüberwachung mit Datenschutz und IT-Sicherheit im Vordergrund

Das Made-in-Germany Videoüberwachungssystem „Scutum inform EVA Lx“ ist gemäß DSGVO mit einer ganzen Reihe von technischen Vorrichtungen zum Schutz von Personendaten ausgestattet

ASSA ABLOY erhält ISO-Zertifizierung 27001:2017

Assa Abloy hat nun erfolgreich ein Informationssicherheits-Managementsystem (ISMS) nach DIN EN ISO 27001:2017 eingeführt und zertifiziert.

5 Tipps für Unternehmen, um sich vor Ransomware zu schützen

Ransomware-Angriffe auf Unternehmen und Behörden nehmen weiter zu. Um zu vermeiden, überhaupt erst in solch eine Situation zu geraten, können Unternehmen verschiedene Sicherheitsmaßnahmen ergreifen

Wenn Messaging, dann sicheres Business Messaging

Eine DSGVO-konforme Business Messaging App wird über ein entsprechendes Portal verwaltet. Mehrere Tools zusammenstellen und miteinander verknüpfen, sodass sich maximale Mehrwerte für alle Mitarbeiter ergeben

Was sind die Aufgaben eines IT-Security Consultant?

Der IT-Security Consultant sorgt für Datensicherheit in Unternehmen, Organisationen und Behörden

Leere Regale nach Cyberangriff

Eine hohe Schutzfunktion in den Unternehmen ist unerlässlich, um sich vor Cyberangriffe zu schützen

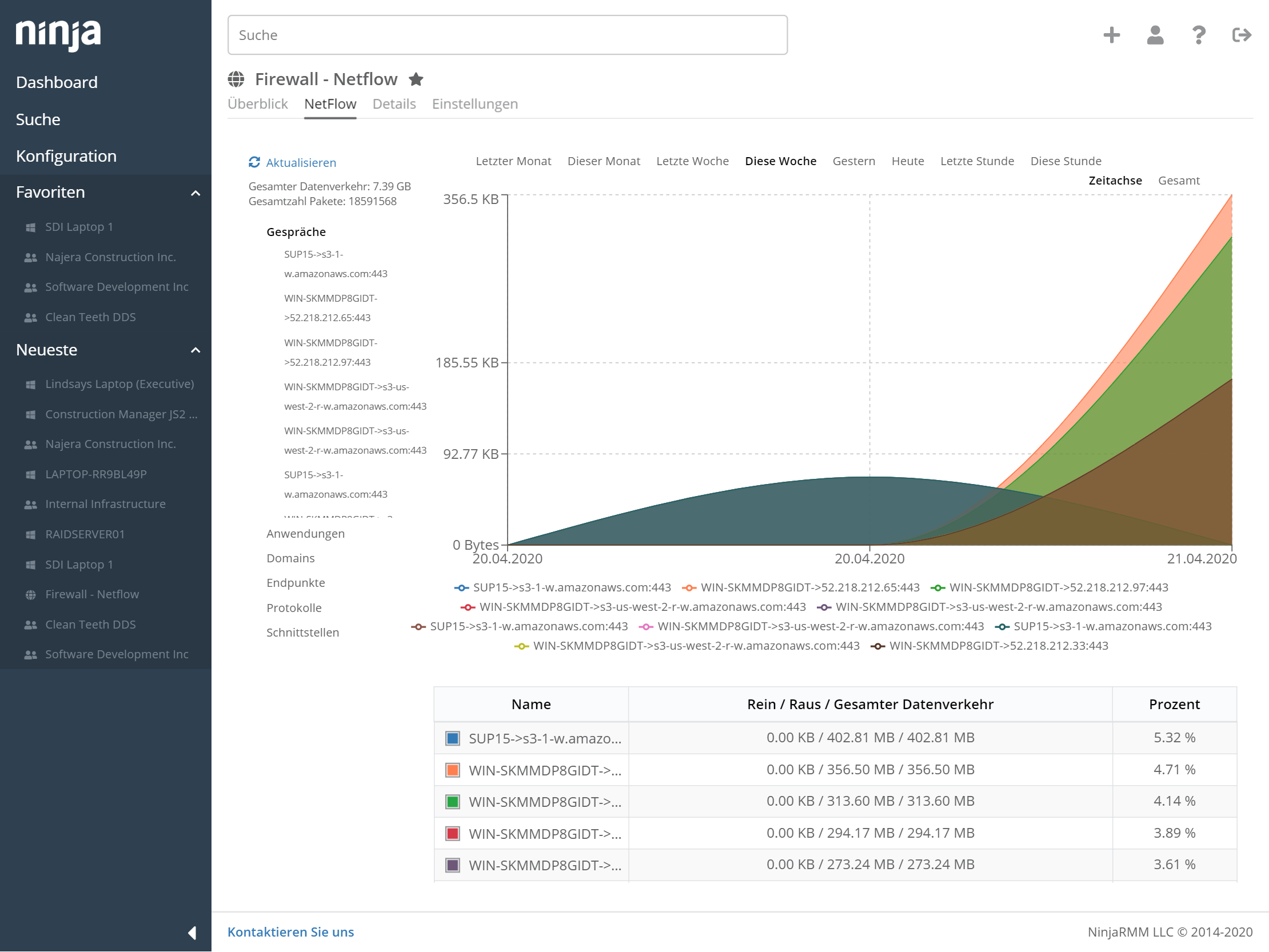

Weniger Tickets – mehr Wachstum! Mit der richtigen RMM-Lösung zum Erfolg

Die IT-Automatisierung von NinjaRMM spart Zeit im Alltag und erhöht die Produktivität. Mit lachenmair.info liegt der Fokus auf IT Security und IT-Unternehmensberatung

Hosted-Security-Lösungen sind dank neuer Cloud-Technologien auf dem Vormarsch

Die Einführung gehosteter Lösungen wird von der kostengünstigen Einrichtung, flexiblen Skalierbarkeit sowie der Nachfrage nach Fernzugriff auf Sicherheitsdaten in Echtzeit vorangetrieben.

Künstliche Intelligenz – wenn für Fehler die ePerson haften soll

Künstliche Intelligenz: Wo Licht ist, ist auch Schatten, wo Chancen sind, gibt es auch Risiken. Skepsis auch beim größten Industrieverband, beim Thema KI.